EBIOS-RM, c’est quoi ?

EBIOS signifie Expression des Besoins et Identification des Objectifs de Sécurité.

Développée en 1995 par la DCSSI et maintenue par l’ANSSI, EBIOS est une méthode d’évaluation des risques informatiques. Cette méthode a connu diverses évolutions et versions. (1995, 2004, 2010)

EBIOS-RM, pour EBIOS Risk Manager, est l’évolution de la méthodologie dans sa version 2018. Les changements de cette mouture sont majeurs et l’ANSSI a ajouté les lettres RM pour marquer cette évolution.

Objectifs

La méthode EBIOS Risk Manager adopte une approche de management du risque numérique partant du plus haut niveau (grandes missions de l’objet étudié) pour atteindre progressivement les fonctions métiers et techniques, par l’étude des scénarios de risques possibles.

ANSSI – lien

En d’autres termes, il s’agit d’identifier les menaces numériques (cybersécurité) en analysant le spectre des risques que le numérique fait peser sur une activité.

EBIOS-RM a la particularité de permettre un travail collectif entre les acteurs proches de l’activité de l’entité et les techniciens ou experts de la sécurité des SI. Ce travail conjoint mène, à l’issue de quatre ateliers, à la conduite d’un dernier atelier permettant aux décideurs de prendre connaissance des risques à l’aide de scénarios concrets et compréhensibles proches de l’activité. Ils peuvent ainsi prendre des décisions non pas sur des aspects techniques, mais sur des scénarios plausibles et compréhensibles. Ainsi, il est possible d’intégrer les risques « Cyber » dans l’analyse globale des risques et les décideurs peuvent arbitrer plus aisément sur les moyens à mettre en oeuvre.

En effet, un des objectifs d’une analyse des risques est d’obtenir les arguments nécessaires à l’obtention des ressources (humaines et financières) de la part des décideurs / financeurs.

EBIOS-RM, par rapport aux autres méthodes, est un outil qui permet de faire face aux scénarios complexes d’attaques informatiques.

Ces dernières années , les cybercriminels se sont professionnalisés et mènent maintenant des attaques organisées, complexes et par rebonds. Si bien que les sources de risques deviennent difficiles à identifier, à supprimer ou limiter.

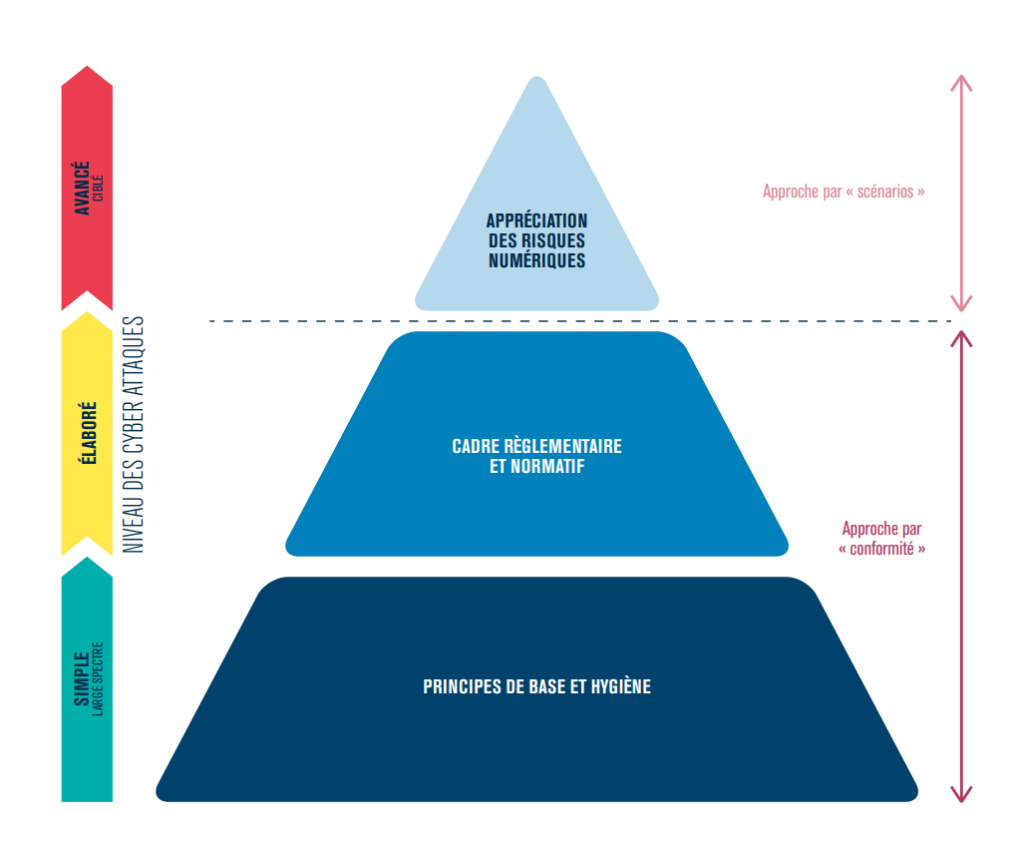

Voici un schéma de l’ANSSI illustrant les niveaux d’attaques informatiques et le périmètre couvert par les méthodes.

Cette pyramide est décomposée en trois étages :

- Principes de base et hygiène:

- Cela reprend ce qu’on appelle communément les « règles de l’art » :

- On désigne sous le terme « règles de l’art » l’ensemble des règles techniques ou des pratiques professionnelles validées par l’expérience et admises par l’ensemble de la profession concernée.

- Ainsi que les règles dites « d’hygiène informatique » :

- Il s’agit des règles élémentaires de sécurité à appliquer à votre système informatique.

- L’ANSSI a rédigé un très bon guide à ce sujet.

- A ce niveau on va se prémunir des cyberattaques simples « à large spectre » : il s’agit d’automates qui exploitent des failles ou des mauvaises configurations en ratissant les équipements reliés à internet ou encore des tentatives d’hameçonnage par envoi massif d’emails.

- Cela reprend ce qu’on appelle communément les « règles de l’art » :

- Cadre réglementaire et normatif :

- Il s’agit du respect des réglementations en vigueur en France concernant la sécurité des systèmes d’information.

- La loi de programmation militaire (Loi française).

- La directive NIS ( Network and Information System Security) : il s’agit d’une directive européenne.

- Le RGPD ( règlement général sur la protection des données ) dans lequel il y a bien un passage sur la mise en oeuvre de « mesures techniques ou organisationnelles appropriées » à adapter à la sensibilité des données personnelles collectées.

- Il existe bien d’autres réglementations en vigueur. Vous trouverez le listing sur le site de l’ANSSI. C’est pas super clair, il faut utiliser le menu en haut de page.

- Le cadre normatif, quant à lui, reprend les normes applicables à la sécurité des SI.

- Il en existe plusieurs, les plus répandues étant celles de la famille des ISO/IEC 27000. La plus connue est l’ISO 27001.

- Appliquer les réglementations et les normes permet de fortement limiter les cyberattaques élaborées : il s’agit le plus souvent d’attaques très techniques où les attaquants cherchent à pénétrer le réseau, l’étudier, créer des portes dérobées pour revenir s’ils sont chassés puis attaquer.

- Il s’agit du respect des réglementations en vigueur en France concernant la sécurité des systèmes d’information.

Les éléments décrits ci-dessus correspondent à une analyse dite par « conformité ». La plupart des méthodes d’analyse des risques cyber le fait. L’ancienne version d’EBIOS le fait également très bien et est encore très utilisée (voire bien plus utilisée qu’ EBIOS-RM) pour beaucoup d’analyses.

La méthode EBIOS-RM apporte toute sa puissance par son approche dite par « scénarios » décrite succinctement ci-dessous :

- Appréciation des risques numériques :

- Il s’agit de créer des scénarios d’attaques plausibles à partir des sources de risques (SR) (Qui aurait intérêt à nous attaquer ?) et des objectifs visés (OV) (Q’aurait-on intérêt à cibler ?). Il faut prendre en considération l’ensemble des acteurs qui gravitent autour de la société étudiée (salariés, partenaires, concurrents, prestataires, etc).

- A partir de ces scénarios, il faut créer d’autres scénarios techniques qui, cette fois, seraient exploités pour mener à bien les attaques imaginées auparavant.

La méthode EBIOS-RM prend tout son sens dans l’analyse des attaques intentionnelles et ciblées. Ces dernières sont de plus en plus fréquentes et sophistiquées et deviendront, avec l’industrialisation des processus d’attaque et des enjeux numériques, monnaie courante.

Les contextes d’utilisation

La méthode EBIOS-RM peut être utilisée à plusieurs fins:

■ mettre en place ou renforcer un processus de management du risque numérique au sein d’une organisation ;

■ apprécier et traiter les risques relatifs à un projet numérique, notamment dans l’objectif d’une homologation de sécurité ;

■ définir le niveau de sécurité à atteindre pour un produit ou un service selon ses cas d’usage envisagés et les risques à contrer, dans la perspective d’une certification ou d’un agrément par exemple.

ANSSI – La méthode Ebios Risk Manager – Le Guide

Le cas d’usage m’intéressant et que je détaillerai dans plusieurs futurs articles est la mise en place ou le renforcement d’un processus de management du risque numérique au sein d’une organisation.

Le fonctionnement

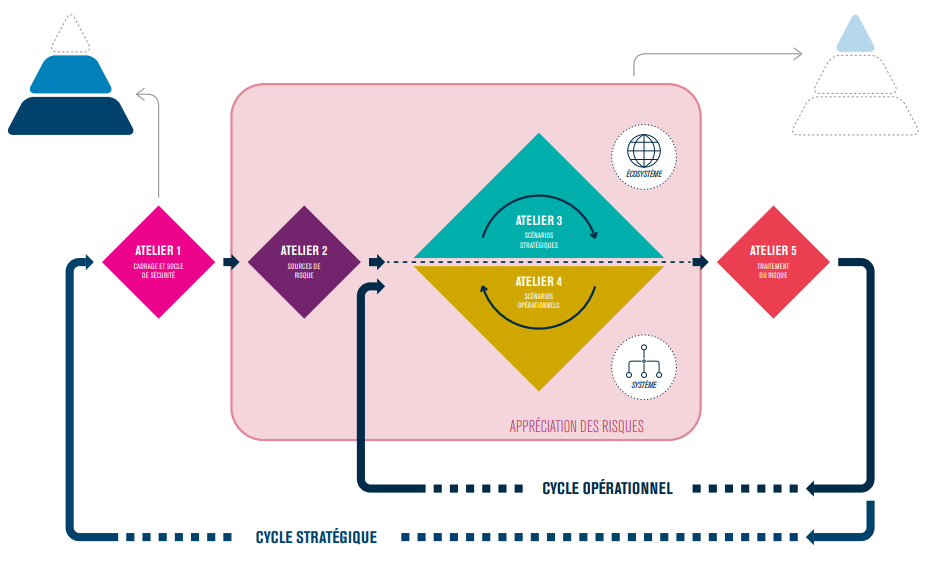

Il s’agit d’une méthode dite itérative (que l’on va répéter sans cesse pour améliorer constamment la sécurité du Système d’Information) qui se découpe en 5 ateliers pour lesquels je rédigerai des articles illustrés d’exemples et d’outils.

J’ajouterai ici les liens vers les articles au fur et à mesure.

- Atelier 1 : Cadrage et socle de sécurité

- Atelier 2 : Sources de risque

- Atelier 3 : Scénarios stratégiques

- Atelier 4 : Scénarios opérationnels

- Atelier 5 : Traitement du risque

J’espère que cet article vous a plu! Il s’agit d’une introduction à cette méthode qui mérite que l’on s’y attarde et que j’étudie en ce moment.

Ne me prétendant pas (encore!) expert en la matière, n’hésitez pas à me communiquer vos remarques, avis et corrections sur le sujet!

Sources et liens associés

https://www.ssi.gouv.fr/administration/management-du-risque/la-methode-ebios-risk-manager/

https://www.ssi.gouv.fr/guide/la-methode-ebios-risk-manager-le-guide/

https://club-ebios.org/

https://www.nolimitsecu.fr/ebios-rm/

Commentaires